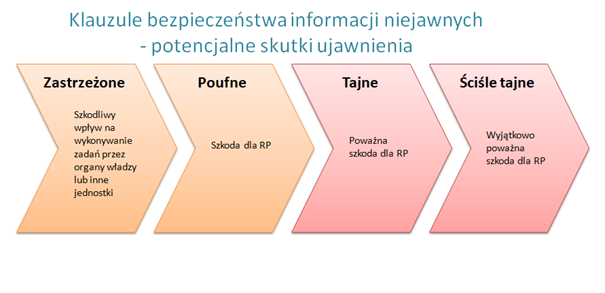

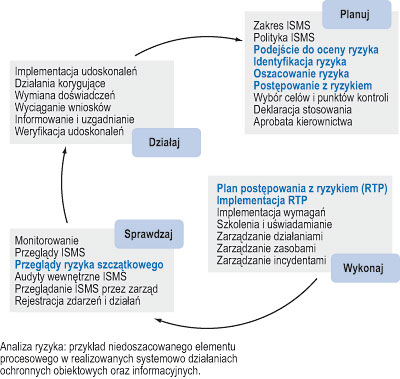

Szacowanie ryzyka dla bezpieczeństwa informacji niejawnych przetwarzanych w systemie teleinformatycznym - PHU ONE zabezpieczenie informacji niejawnych

Ochrona informacji niejawnej - strona 3 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

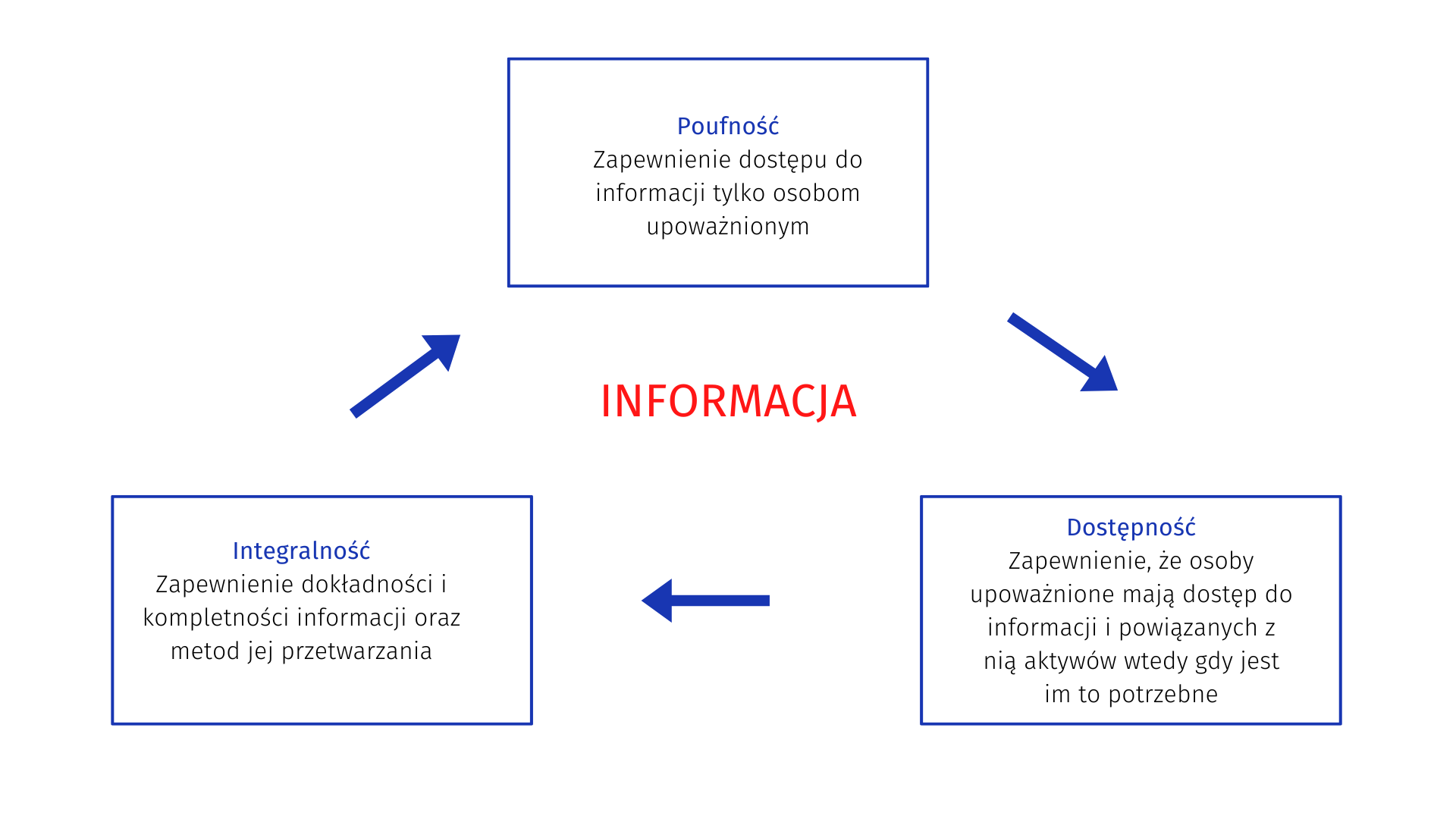

Ochrona informacji niejawnych | Platforma Edukacyjna Safety Project - Kursy online z obszaru bezpieczeństwa

Ochrona informacji niejawnych | Platforma Edukacyjna Safety Project - Kursy online z obszaru bezpieczeństwa

Szkolenie z ochrony informacji niejawnych i obiegu dokumentów niejawnych – PPO – Polskie Przygotowania Obronne – Szkolenia obronne, wojskowe & militarne

UKAZANIE SIĘ PUBLIKACJI, PT. „OCHRONA INFORMACJI NIEJAWNYCH W PERSPEKTYWIE KRAJOWEJ I MIĘDZYNARODOWEJ” – Wydział Bezpieczeństwa, Logistyki i Zarządzania WAT

Bezpieczeństwo fizyczne i teleinformatyczne informacji niejawnych - Mariusz Jabłoński | książka w tezeusz.pl książki promocje, używane książki, nowości wydawnicze

Środki bezpieczeństwa fizycznego w ochronie informacji niejawnych (cz. 2) | Zabezpieczenia - czasopismo branży security